Warum sollten Sie ein Information Security Management System einsetzen?

Weil:

- Informationssicherheitsmanagementsysteme (kurz: ISMS) ein wesentlicher Bestandteil von Cyber Security für Unternehmen sind

- zur historisch gewachsenen Struktur in öffentlichen Einrichtungen häufig nicht die Informationssicherheit gehört

- durch die heutige Digitalisierung die Abhängigkeit von IT-Services steigt

- Hacker-Angriffe auf bspw. öffentliche Einrichtungen vermieden werden müssen

Ein ISMS hilft dabei, Daten und Systeme vor Cyber-Angriffen zu schützen und den Datenschutz zu verbessern!

Rechtliche Anforderungen: KRITIS

- Gemäß dem IT-Sicherheitsgesetz sind seit 2015 Qualitätsanforderungen und Meldepflichten zu erfüllen, die von den Betreibern kritischer Infrastrukturen gegenüber dem BSI und der BNetzA verlangt werden

- Gesetzliche Vorgabe für Organisationen mit Versorgungsauftrag der Bevölkerung kritischer Größe ab 01.01.2018

- Verpflichtung zur Implementierung eines unternehmensweiten Information Security Management System („ISMS“)

- Empfehlung: Verwendung von ISO 27001 oder eines vergleichbaren Branchenstandards (z.B. ISO 27799 oder B3S) in Verbindung mit BSI Grundschutz

- Einreichung eines ISMS Zertifikats beim BSI

§75c SGB (Sozialgesetzbuch)

- Regelung für nicht der KRITIS-Verordnung unterliegende Krankenhäuser

- Verpflichtung zur Implementierung eines ISMS gemäß eines anerkannten Sicherheitsstandards

- ISO 27001 oder ISO 27799 oder B3S

Im 4. Quartal 2022 wird die neue ISO Norm 27001 und folgerichtig auch die ISO 27002, die die Vorgaben aus der 27001 mit konkreten Maßnahmen untermauert, durch die International Organisation for Standardisation (ISO, UK) veröffentlicht.

Die ISO 27002 definiert einen breiten Katalog allgemeiner Sicherheitsmaßnahmen, die Unternehmen bei der Umsetzung der Anforderungen aus dem Annex A von ISO 27001 unterstützen sollten – und hat sich als praxisnaher Standard-Leitfaden in vielen IT- und Security-Abteilungen als anerkanntes Werkzeug etabliert. Anfang 2022 wurde ISO 27002 umfassend überarbeitet und aktualisiert – ein nach Ansicht vieler Experten überfälliger Schritt, wenn man die dynamische Entwicklung in der IT in den vergangenen Jahren betrachtet und weiß, dass Normen alle 5 Jahre auf Aktualität überprüft werden.

Für Unternehmen mit einem Zertifikat nach ISO 27001 – oder Betriebe, die die Zertifizierung demnächst angehen wollen – sind die jetzt auf den Weg gebrachten Neuerungen in doppelter Hinsicht relevant: Zum einen mit Blick auf notwendige Aktualisierungen der eigenen Sicherheitsmaßnahmen; zum anderen aber auch, weil diese Änderungen auf die zum Jahresende erwartete Aktualisierung von ISO 27001 durchschlagen werden und damit für alle künftigen Zertifizierungen und Rezertifizierungen relevant sein werden. Grund genug also, die neue ISO 27002 genauer unter die Lupe zu nehmen.

Neue Struktur und neue Themenbereiche

Die erste augenfällige Veränderung von ISO 27002:2022 ist die aktualisierte und deutlich gestraffte Struktur des Umsetzungsleitfadens zur Norm: Statt der bislang 114 Sicherheitsmaßnahmen (Controls) in 14 Abschnitten umfasst der Referenzsatz der aktualisierten Version ISO 27002 jetzt noch 93 Controls, die in 4 Themenbereichen übersichtlich untergliedert und zusammengefasst sind:

- 37 Sicherheitsmaßnahmen im Bereich „Organizational controls“

- 8 Sicherheitsmaßnahmen im Bereich „People controls“

- 14 Sicherheitsmaßnahmen im Bereich „Physical controls“

- 34 Sicherheitsmaßnahmen im Bereich „Technological controls“

Trotz der reduzierten Anzahl von Sicherheitsmaßnahmen wurde lediglich das Control „Removal of Assets“ tatsächlich gestrichen. Die Verschlankung ist darauf zurückzuführen, dass 24 Sicherheitsmaßnahmen aus bestehenden Controls zusammengefasst und neu strukturiert wurden, um den Schutzzielen fokussierter gerecht zu werden. Weitere 58 Sicherheitsmaßnahmen wurden überarbeitet und mit zeitgemäßen Anforderungen angepasst.

Neue Sicherheitsmaßnahmen

Darüber hinaus – und das ist der wahrscheinlich spannendste Teil der Aktualisierung – wurde ISO 27002 in der neuen Version um 11 zusätzliche Sicherheitsmaßnahmen erweitert. Für Security-Experten wird keine dieser Maßnahmen überraschend sein, in der Summe setzen sie aber ein starkes Signal und helfen Unternehmen dabei, ihre Organisationsstrukturen und Sicherheitsarchitekturen zeitgemäß gegen heutige und zukünftige Bedrohungsszenarien zu wappnen.

Die neuen Maßnahmen sind:

Threat Intelligence

Erfassung, Konsolidierung und Analyse aktueller Bedrohungsinformationen ermöglicht Unternehmen, sich in einem zunehmend dynamischen und sich ständig weiterentwickelnden Bedrohungsumfeld auf dem Laufenden zu halten. Die evidenzbasierte Analyse von Informationen über Angriffe wird künftig eine Schlüsselrolle in der Informationssicherheit zur Entwicklung bestmöglicher Verteidigungsstrategien übernehmen.

Information Security for the Use of Cloud Services

Viele Unternehmen verlassen sich heute auf Cloud-basierte Services. Damit verbunden sind neue Angriffsvektoren und einhergehend veränderte und deutlich größere Angriffsflächen. In Zukunft müssen Unternehmen angemessene Schutzmaßnahmen für deren Einführung, Nutzung, Administration berücksichtigen und in ihren vertraglichen Regeln mit Cloud Service Providern verbindlich festlegen.

ICT Readiness for Business Continuity

Verfügbarkeit der Informations- und Kommunikationstechnik (IKT) und ihrer Infrastrukturen ist essentiell für den laufenden Geschäftsbetrieb in Unternehmen. Grundlage für resiliente Organisationen sind geplante Geschäftskontinuitätsziele und daraus abgeleitete, umgesetzte und überprüfte ITK‑Kontinuitätsanforderungen. Die Anforderungen an die zeitnahe, technische Wiederherstellung der ITK nach einem Ausfall begründen tragfähige Business-Continuity-Konzepte.

Physical Security Monitoring

Einbrüche, bei denen sensible Daten oder Datenträger aus dem Unternehmen gestohlen oder kompromittiert werden, stellen für Unternehmen ein erhebliches Risiko dar. Technische Kontrollen und Überwachungssysteme haben sich bewährt, um potenzielle Eindringlinge abzuschrecken bzw. deren Eindringen unmittelbar zu detektieren. Diese werden künftig Standardbausteine ganzheitlicher Sicherheitskonzepte zum Erkennen und Abschrecken unbefugten physischen Zutritts sein.

Configuration Management

Fehlerhaft konfigurierte Systeme können von Angreifern missbraucht werden, um Zugang zu kritischen Ressourcen zu erhalten. Während zuvor das systematische Konfigurationsmanagement als Teilmenge des Änderungsmanagements unterrepräsentiert war, wird es jetzt als eigenständige Sicherheitsmaßnahme fokussiert. Es fordert Unternehmen auf, die korrekte Konfiguration von Hardware, Software, Diensten und Netzen zu überwachen und ihre Systeme angemessen zu härten.

Information Deletion

Seit dem Inkrafttreten der Datenschutz-Grundverordnung müssen Unternehmen über geeignete Mechanismen verfügen, um personenbezogene Daten auf Wunsch zu löschen und sicherzustellen, dass diese nicht länger gespeichert werden als nötig. Diese Anforderung wird in ISO 27002 auf alle Informationen ausgeweitet. Sensible Informationen sollten nicht länger als nötig aufbewahrt werden, um das Risiko einer unerwünschten Offenlegung zu vermeiden.

Quelle: dqsglobal

Die Finanzbranche hat bereits viele Regelungen und gesetzliche Vorgaben zu erfüllen. Eine prozessorientierte Produktion von Services, Security-Management-Systeme und Interne Kontrollsysteme (IKS) sind häufig bereits etabliert. Regelmäßige interne und externe Prüfungen gehören zum Tagesgeschäft. Und dennoch können die Service- und Security-Management-Systeme häufig verbessert werden, weil zum Einen sich die gesetzlichen und normativen Vorgaben permanent entwickeln und der regulatorische Rahmen immer enger gesteckt wird. Gleichzeitig entwickeln sich die technischen Möglichkeiten rasant, wodurch sich für Cyberattacken neue Schwachstellen ergeben können und zugleich neue Abwehrtechnologien zur Verfügung stehen. Durch unsere langjährigen Erfahrungen mit den regulatorischen Anforderungen (z. B. DORA), den ISO Normen für das Service- und Security-Management, dem BSI-Grundschutzkatalog, den technischen Security-Lösungen einschlägiger Markenhersteller sowie den langjährigen Erfahrungen im Banken und Finanzdienstleistungsumfeld sind wir auch für diese Branche ein idealer Partner.

Lesen Sie dazu auch den Fachartikel von Dr. Steffen Scholtze - veröffentlicht auf LinkedIn.

Gute Gründe für ein ISMS

- Risikominimierung

- Kostenreduzierung

- Steigerung des Sicherheitsniveaus

- Verbesserte Außenwirkung

- Erhöhung der Transparenz der Geschäftsprozesse und IT-Systeme

Fazit

Viele öffentliche Einrichtungen haben noch kein ISMS gemäß den Anforderungen implementiert oder sind erst dabei, ein ISMS aufzubauen. Sicherheitslücken sind nicht auszuschließen. Compliance ohne ein vollständiges ISMS ist nicht nachweisbar.

- Ihre Risiken

- Sicherheitslücken gefährden Patienten, den Ruf sowie den Betrieb der medizinischen Einrichtung und verursachen erhebliche Kosten

- Ohne ein funktionierendes ISMS System kann kein Krankenhaus mehr existieren

- Ihre Chancen

- Die Bundesregierung hat die Defizite im Gesundheitswesen erkannt und gehandelt

- Verschärfung der Anforderungen mit Vorschrift zur Implementierung eines ISMS

- Digitalisierungskampagne im Gesundheitswesen

- Bereitstellung von rund 3,2 Mrd. Euro + Beitrag der Länder mit der Krankenhausstrukturfonds–Verordnung (KHSFV)

- Mindestens 15% sind für Informationssicherheit auszugeben.

- Unsere Empfehlung

- Professionalisierung & Zertifizierung der IT Abteilung

- Ausbau des ISMS / Roll Out des ISMS in weitere Abteilungen

- Standardisierung, Digitalisierung, Automatisierung häufig wiederkehrender Geschäftsanforderungen (Services)

- ISO-Zertifizierung - Weiterbildungsangebot IT-Sicherheit ISO 27001

- Schauen Sie in unseren Terminkalender und buchen Sie Ihre nächste IT-Security-Foundation-Schulung

Das DSP ISMS Enterprise Management System

- Zielgruppe

- Security Organisationen, die an ISO 27001 / B3S / TISAX o.ä. Standard orientiert ein ISMS implementieren wollen

Das DSP ISMS Enterprise Management System unterstützt die Risiko- und Security-Organisation ganzheitlich bei dem Betrieb eines zertifizierungsfähigen Information Security Management Systems gemäß Best Practices und der Norm ISO 27001 und abgeleiteten Standards.

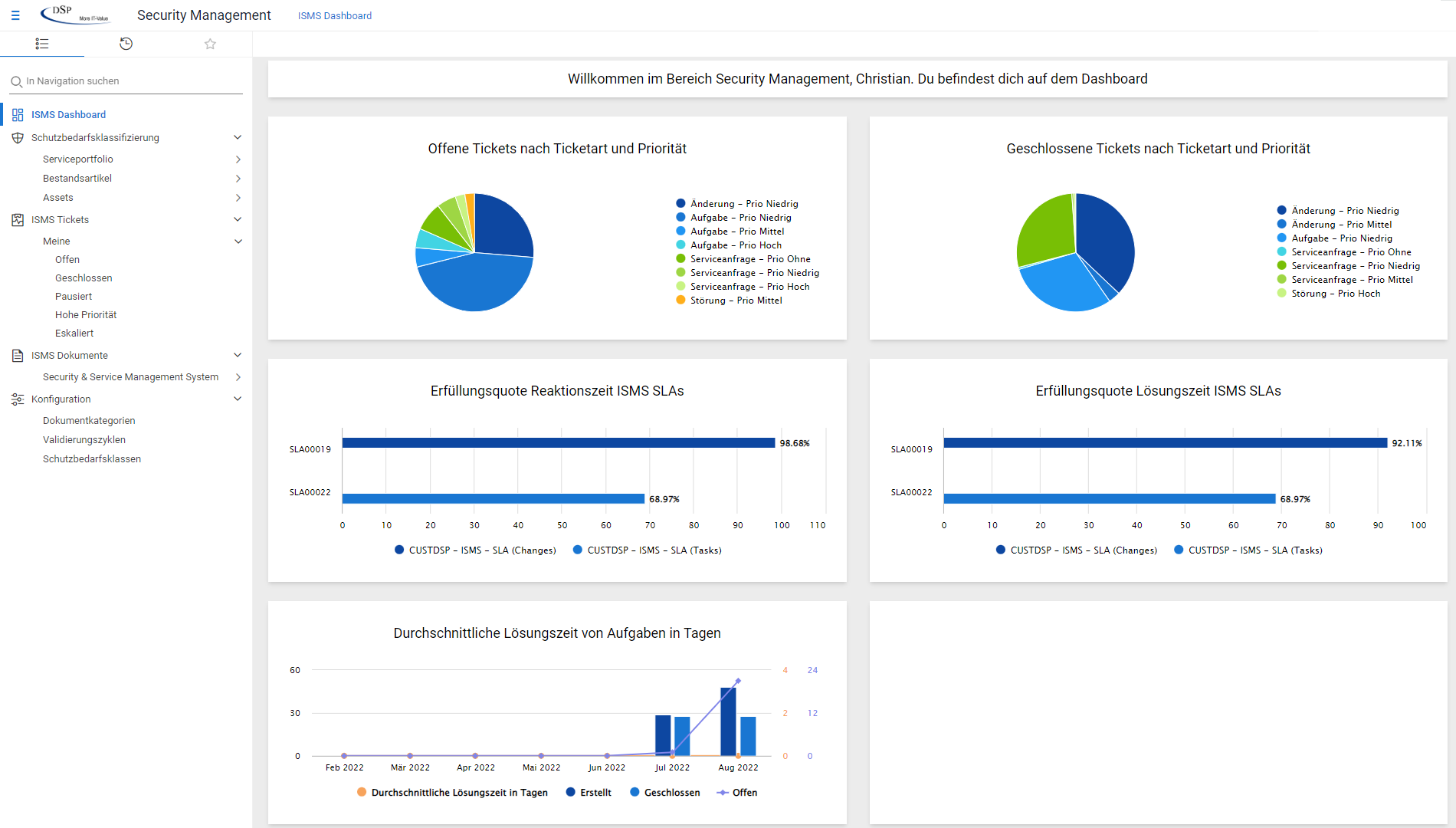

Mit den im Standard ausgelieferten Funktionen, Prozessen und Verfahren erfüllt das System alle normativen Anforderungen und dokumentiert alle Security relevanten Vorgänge. Im Security-Dashboard hat die Security Organisation einen sofortigen Überblick über die Sicherheitslage.

Mit den im ISMS-Dashboard im Standard ausgelieferten Statistiken und Reports mit Drill-Down-Funktion, kann die Security-Organisation sehr schnell sicherheitsrelevante Vorgänge identifizieren, den Status feststellen und steuernd eingreifen.

Das Risikomanagement sowie das Dokumentenmanagement sind nahtlos integriert. Ihr Zertifizierungs-Audit bestehen Sie auf dieser Basis mit überschaubarem Aufwand und stellen sicher, dass Sie keine wichtige Anforderung übersehen haben.

Häufig wiederkehrende sicherheitsrelevante Vorgänge wie z.B. Mitarbeiter Onboarding werden vom System prozessorientiert digitalisiert und automatisiert.

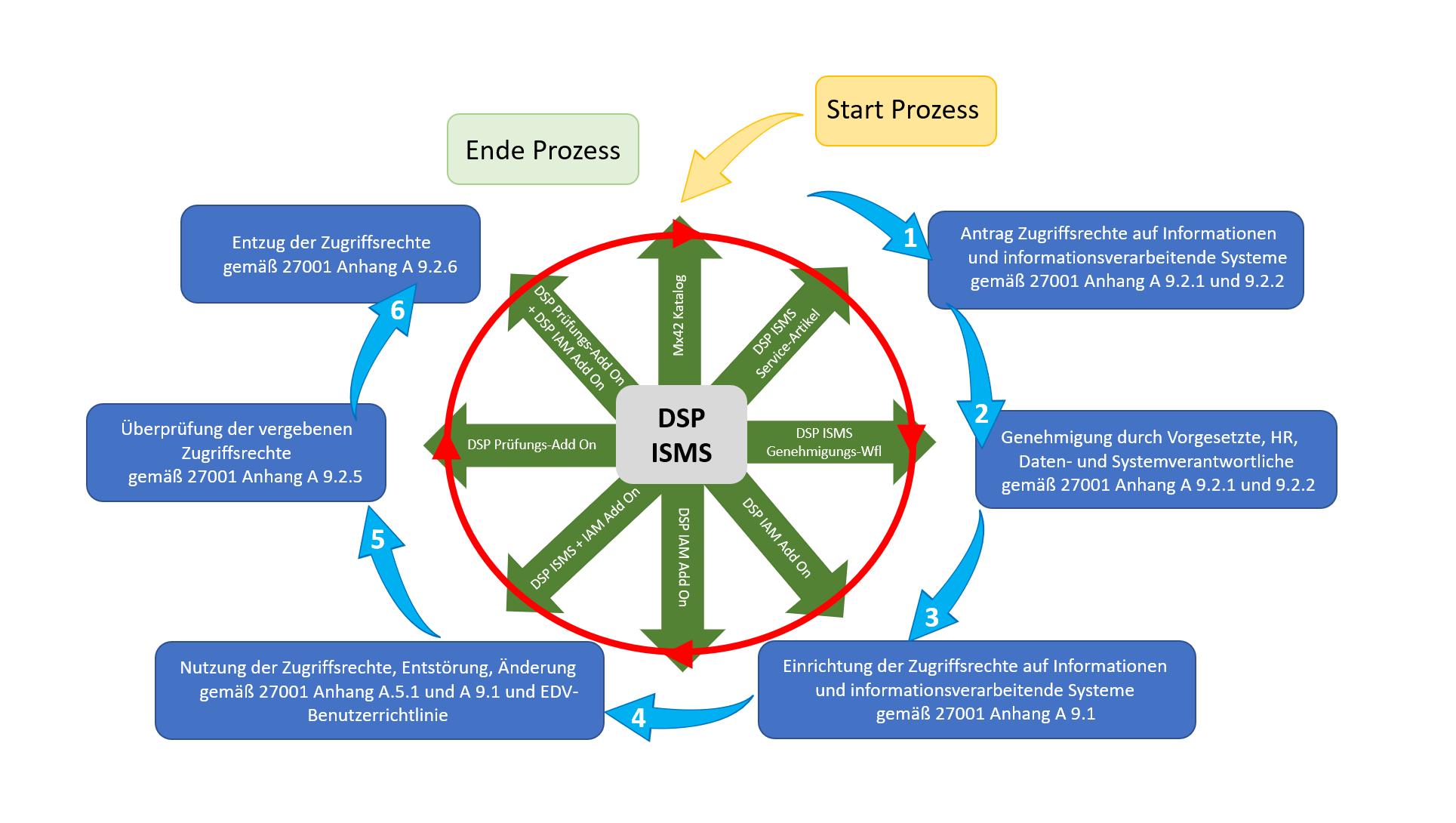

Mit den nützlichen DSP-Add-On Modulen wie DSP IAM werden Zugangsberechtigungen für AD-gesteuerte Systeme voll automatisiert beantragt, genehmigt, umgesetzt und bei Bedarf wieder entzogen. Mit dem DSP Prüfungsmodul werden vergebene Zugangsberechtigungen gemäß ISO 27001 Anhang A 9.2.5 und 9.2.6 automatisiert geprüft und bei Bedarf entzogen. Dadurch wird Information Security in die Prozessketten integriert hergestellt und gleichzeitig sinkt der manuelle Aufwand der gesamten Organisation signifikant.

Das System basiert auf der Matrix42-Applikation und ist ein datenbankgestütztes ERP-System, adaptiert auf die Bedürfnisse des Information Security Managements. Mit dem System werden Information Assets (Informationswerte) prozessorientiert gemanaged.

Meldewege für Information Security Incidents werden genau so effizient unterstützt wie Security Changes und Security Service Requests. Mit dem integrierten Rollen- und Rechte-Konzept bildet die Applikation Ihre Security-Organisation ab. So wird sichergestellt, dass Informationssicherheit umfassend in Ihrer Organisation unterstützt wird.

- Integriertes ISMS Portal & ISMS Dashboard

- Dokumentenmanagement & Risikomanagement

- Information Asset Management

- Incident, Change, Service Request Management

- Reporting

- QM und KVP Management

- Standardverfahren für alle normativ geforderten, regelmäßigen Pflegearbeiten

- Service Katalog & Service Desk

- Security Operation Center (SOC)

- Matrix42: Ticket- und Workflow-Engine

Vorhandene und vom Kunden bereitzustellende Systeme können integriert werden, z.B.:

- Monitoring

- Identity & Access Management

- Firewall, Viruswall

- Network Access Control (NAC)

- Endpoint Security

- Mobile Device Management

....

Voraussetzung: Bereitstellung der Matrix42-Applikation durch den Kunden (Alternativ: Lieferung und Basis-Implementierung durch DSP). Durch Integration weiterer technischer Systeme kann das DSP ISMS Enterprise Management System zu einem Security Incident and Event Management System (SIEM) ausgebaut werden.

Wovon Sie und Ihr Unternehmen profitieren:

- Nutzen für das Management

- Sicherstellung, dass die Security–Vorgaben der Leitung strukturiert und prozessorientiert umgesetzt werden

- Bereitstellung einer geeigneten Ressource zur Unterstützung des ISMS

- Etablierung eines Rollen und Rechte–Konzeptes für die Security–Organisation

- Bereitstellung einer Plattform zur Veröffentlichungder von der Leitung vorgebebenen Security–Regelungen

- Sicherstellung, dass Security relevante Aufgaben und Vorgänge transparent gemäß der Normvorgaben bearbeitet werden

- Schneller Überblick über die Sicherheitslage im Unternehmen durch aussagekräftige Security–Reports

- Reports weisen die Einhaltung der Vorgaben gemäß ISO 27001, DSGVO nach (Compliance) bzw. zeigen Defizite, Bearbeitungsstatus u. Ursachen auf

- Das DSP ISMS unterstützt die regelmäßigen internen u. externen Audits durch digitale Geschäftsaufzeichnungen aller Security–relevanten Vorgänge im Unternehmen

- Nutzen für das Fachbereichs-Management

- Unterstützung der Rolle des Information Security Beauftragten der Abteilung bei der Erledigung seiner bereichsspezifischen Security–Aufgaben

- Gleichzeitige Einbindung des ISB in die Security–Organisation und Prozesse

- Standardisierung, Digitalisierung, Automatisierung von Anträgen, Genehmigungen, Einrichtung, Überwachung, Überprüfung u. Entzug von Zugriffsrechten auf zu schützende Informationen u. informationsverarbeitende Services (IAM)

- Standardisierung, Digitalisierung von normativ geforderten, häufig wiederkehrenden Pflegearbeiten

- Erfassung, Inventarisierung, prozessorientiertes Management, Reporting der Information Assets des Bereichs

- Unterstützung der Security–Prozesse Incident Management, Change Management und Service Request Management

- Security Reporting

- Umfassende Unterstützung von Audits durch standardisierte Reports, individuell gestaltete Systemabfragen, digitale Aufzeichnungen zu Security relevanten Vorgängen und Auditnachweisen von normativ geforderten Prüfvorgängen

- Signifikante Reduktion des Aufwands der Security–Organisation bei gleichzeitiger Qualitätserhöhung und Herstellung der Auditierfähigkeit

- ISO (Information Security Officer) und ISB (Informations-Sicherheits-Beauftragte)

- Bereitstellung einer professionellen Applikation zur Unterstützung des Information Security Managements gemäß ISO 27001/B3S/TISAX und abgeleiteter Standards

- Etablierung eines Rollen– & Rechte–Konzeptes für die Security–Organisation, das die Zusammenarbeit und Trennung von Verantwortung („SOD“) unterstützt

- Unterstützung von Dokumentenmanagement und Dokumentenlenkung mit Veröffentlichung von selektierten Dokumenten im Security–Portal

- Unterstützung des Risikomanagements mit einer Risiko–Datenbank, zugewiesenen Risiko–Verantwortlichen und einem prozessorientierten

Management von Risiken (inklusive der Genehmigung von Restrisiken) - Erfassung jedes Security–relevanten Vorgangs mit einem digitalen Geschäftsvorgang (Ticket)

- Erstellung von elektronischen Security–Aufgaben (Tasks) mit Delegation an Mitarbeiter (m/w/d) mit Netzwerkzugriff (AD–Konto) in der Organisation zur transparenten, nachverfolgbaren, auditierbaren Bearbeitung von Security–Vorgängen

- Erfassung, Inventarisierung, prozessorientiertes Management, Reporting der Information Assets

- Unterstützung der Security–Prozesse Incident Management, Change Management und Service Request Management

- Standardisierung, Digitalisierung und Automatisierung der häufig wiederkehrenden und normativ geforderten Pflegearbeiten und Vorgänge

- Bereitstellung einer Applikation zur Unterstützung der Prozesse für das Zugriffsmanagement auf zu schützende Informationen und informationsverarbeitende Systeme (IAM) mit Antrag, Genehmigung, Einrichtung, Überwachung der Nutzung, Überprüfung von Zugriffsrechten, Entziehung von Zugriffsrechten sowie Auditierung von vergebenen Zugriffsrechten

- Security Reporting

- Umfassende Unterstützung von Audits durch standardisierte Reports, individuell gestaltete Systemabfragen, digitale Aufzeichnungen zu Security–relevanten Vorgängen und Auditnachweisen von normativ geforderten Prüfvorgängen

- Signifikante Reduktion des Aufwands der Security–Organisation bei gleichzeitiger Qualitätserhöhung und Herstellung der Auditierfähigkeit

- Nutzen für die IT Service Organisation

Zu den genannten Vorteilen für die IT–Security–Organisation bietet das DSP ISMS der IT–Abteilung folgende Vorteile:

- Bereitstellung eines integrierten Systems für das Service Mgmt. gemäß ITIL®/ISO20000–1 u. Information Security Managements gemäß ISO 27001 in der IT–Abteilung

- Vermeidung von Doppelerfassung u. Mehrarbeit von allen Security–relev. Vorgängen in der IT–Abtlg.

- Erweitertes Asset–Managements um eine Security–Klassifizierung von Services und IT–Ressourcen

- Erweiterung der Standard Service Mgmt. Prozesse

(Incident–, Change–, Service Request–, Asset–Management) um die normativ geforderten Security–Prozess–Anforderungen - Standardisierung, Digitalisierung von Anträgen, Genehmigungen, Einrichtung, Überwachg., Überprfg., sowie Entzug von Zugriffsrechten auf zu schützende Informationen u. informationsverarbeitende Services

- Automatisierung von Prozessen u. Prozessschritten durch vielseitige Integrationsmöglichkeit mit weiteren technischen IT–Systemen

- Signifikante Reduktion des Service– & Supportaufwands in der IT–Abteilg. bei gleichzeitiger Verbesserung des Kundenservice durch Bereitstellg. eines

zentralen Service– & Security–Portals mit einem Katalog für die Beantragung, Genehmigung, Einrichtung, Überwachung, Überprüfung, sowie Entzug von Zugriffsrechten auf zu schützende Informationen u. informationsverarbeitende Services (IAM) - Sicherstellung, dass alle organisatorischen, prozessualen u. normativ geforderten Verfahren gemäß der ISO 27001 nachweislich u. nachweisbar in der IT–Abteilung eingehalten u. umgesetzt werden, bei gleichzeitiger Hebung von Synergieeffekten mit dem Service Mgmt. System der IT–Abteilung durch ein integriertes DSP ISMS Mgmt. System

- Das DSP ISMS Management System ist die Basis für eine auditierfähige Dokumentation des Tagesgeschäftes u. eine Zertifizierung gemäß ISO 27001 im IT–Bereich

Möchten Sie noch mehr über das DSP ISMS erfahren? Dann kontaktieren Sie uns und lassen Sie sich beraten.